Если в компании используется LDAP-сервер (Active Directory, 389 Directory Server и т. д.), можно импортировать пользователей из LDAP в ELMA4. Для этого добавьте модуль авторизации в систему и настройте её интеграцию с LDAP-сервером.

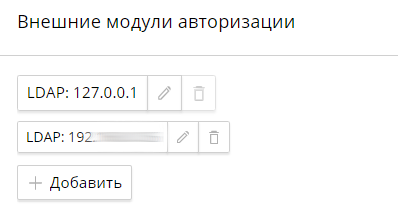

Чтобы добавить модуль авторизации, перейдите в Администрирование — Система — Настройки системы или на домашней странице раздела Администрирование нажмите Настройки системы и перейдите к блоку Внешние модули авторизации.

Здесь отображаются все добавленные ранее модули авторизации, а также пустой модуль LDAP, который установлен по умолчанию и доступен только для редактирования. Добавленные модули можно редактировать (![]() ), а также удалить (

), а также удалить (![]() ).

).

Нажмите + Добавить, в открывшемся окне выберите тип модуля авторизации (Active Directory или LDAP) и нажмите Добавить. Откроется окно настроек интеграции.

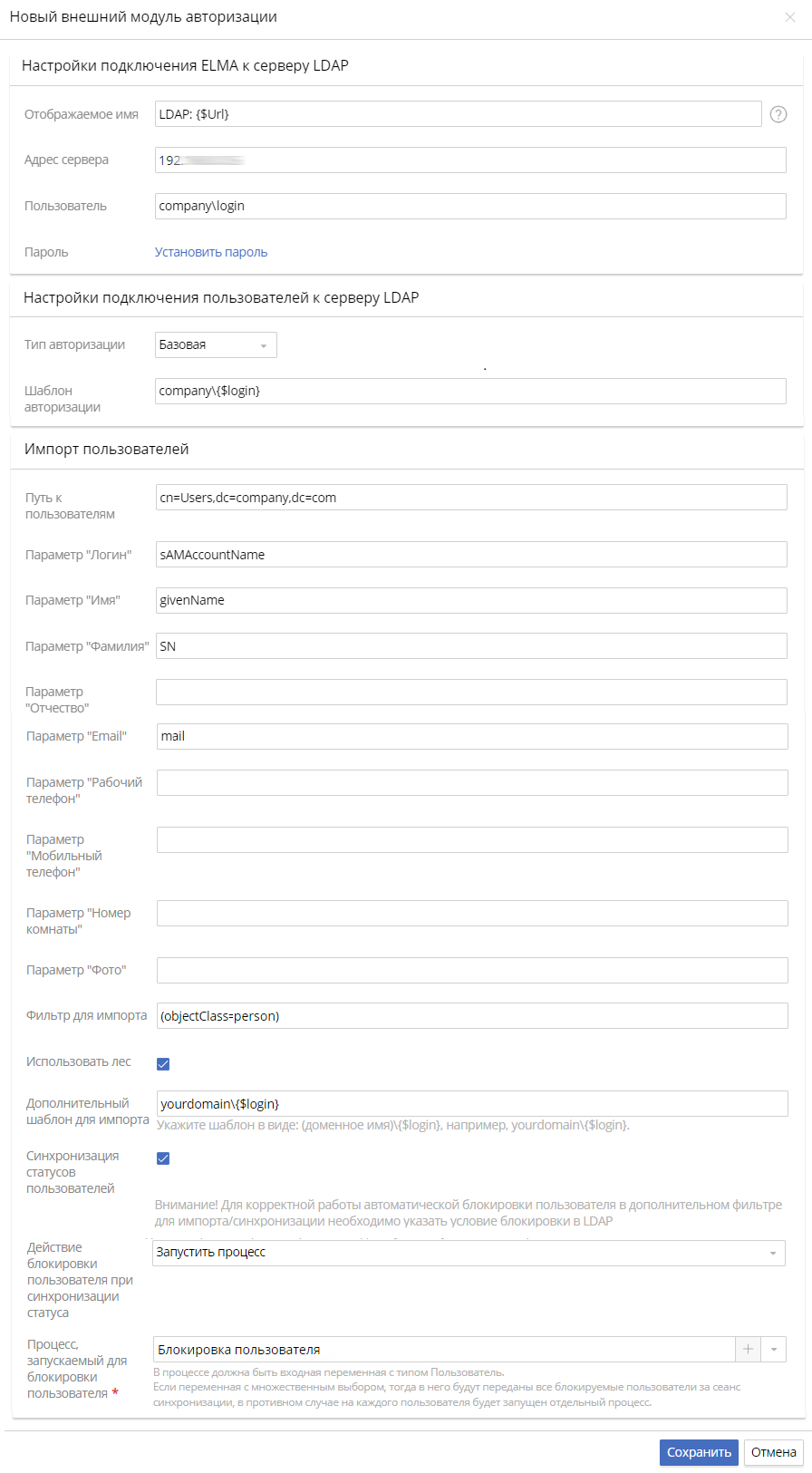

Настройки интеграции с LDAP-сервером

Заполните поля в соответствии с настройками на LDAP-сервере. Можно уточнить значения полей у администратора LDAP. Затем нажмите Сохранить.

Настройки подключения ELMA к серверу LDAP

В этом блоке задайте следующие настройки.

Отображаемое имя — шаблон имени подключения задан по умолчанию, но его можно изменить. Чтобы увидеть подсказку о свойствах, которые можно использовать в шаблоне, наведите курсор на ![]() .

.

Адрес сервера — в этом поле отображается IP адрес. Вместо него можно указать доменное имя, по которому осуществляется обращение к серверу. Если для доступа к серверу выделен порт, который отличается от порта LDAP по умолчанию, укажите его через двоеточие. Например, если на LDAP-сервере с IP адресом 192.10.10.1 используется порт 1234, укажите значение 192.10.10.1:1234.

Пользователь — введите доменное имя и логин пользователя, используемый для авторизации на LDAP-сервере, например company\login. Рекомендуем на LDAP-сервере создать системную учётную запись с правами доступа для обзора каталога LDAP.

Пароль — нажмите Установить пароль, в открывшемся окне введите пароль учётной записи и нажмите Сохранить.

Настройки подключения пользователей к серверу LDAP

В этом блоке задайте следующие настройки.

Тип авторизации — выберите тип авторизации:

- Базовая — при передаче данных применяется базовая проверка их подлинности, используемая на сервере LDAP;

- Безопасная — при передаче данных используется безопасная проверка их подлинности с использованием протокола NTLM;

- С шифрованием — при передаче данных идентифицируется их отправитель и подтверждается, что данные не изменились в процессе передачи;

- Только для чтения — выберите этот вариант для передачи данных авторизации на контроллер домена, доступного только на чтение (RODC).

Начало внимание

Для интеграции с сервером LDAPS (LDAP over Secure Sockets Layer) выберите тип авторизации Базовая, а также импортируйте сертификат на сервер в Доверенные корневые центры сертификации.

Конец внимание

Шаблон авторизации — укажите логин или доменное имя и логин, например company\{$login}.

Импорт пользователей

В этом блоке задайте настройки для импорта пользователей из LDAP в систему.

Путь к пользователям — укажите путь, используя синтаксис строк подключения ADSI («сокращённая» форма или формат атрибутов имён). Можно указать следующие атрибуты:

- OU (Organization Unit) — организационный блок (организационная единица или подразделение), который содержит такие объекты, как пользователи, контакты, группы и др.;

- CN (Common Name) — общее (относительное) имя: пользователь, контакт, группа или другой объект, который обычно не содержит дочерних объектов;

- DC (Domain Component) — компонент доменного имени.

Например, если учётные записи пользователей хранятся в каталоге Users LDAP-сервера домена company.com, укажите путь cn=Users,dc=company,dc=com.

В полях, обозначающих параметры системы для хранения данных пользователей, укажите значения аналогичных полей на LDAP-сервере для хранения следующих данных: логин, имя, фамилия, отчество, адрес еmail, рабочий номер телефона, мобильный номер телефона, номер комнаты и фото пользователя.

Фильтр для импорта — укажите фильтр, который будет использоваться в запросах к LDAP-серверу при импорте пользователей, например (objectClass= person).

Использовать лес — возможность подключить одно или нескольких связанных деревьев, совместно использующих информацию каталога. Если установить флажок, появится поле Дополнительный шаблон для импорта. В нём укажите шаблон в виде (доменное имя)\{$login}, например yourdomain\{$login}.

Синхронизация статусов пользователей — возможность синхронизировать данные импортированных из LDAP пользователей в соответствии с условием, заданным в поле Фильтр для импорта. Синхронизация осуществляется каждые 10 минут.

Если опция включена, отобразится дополнительное поле Действие блокировки пользователя при синхронизации статуса. В нём выберите действие для блокировки ранее импортированного пользователя, если во время синхронизации обнаружится, что в LDAP-каталоге он заблокирован или не найден:

- Блокировать пользователя — пользователь автоматически заблокируется в системе;

- Запустить процесс — запустится процесс блокировки пользователя. В нём могут быть реализованы такие операции, как информирование администратора о блокировке пользователя, задача о назначении нового ответственного за экземпляры процессов, задача о переназначении задач блокируемого пользователя и др. При выборе этого действия отобразится дополнительное поле Процесс, запускаемый для блокировки пользователя *. В нём выберите процесс с входной переменной типа Пользователь. Если это переменная с множественным выбором, в неё будут переданы все пользователи, которых нужно заблокировать. Иначе для каждого пользователя запустится отдельный процесс.

Чтобы разблокировать пользователя, который заблокирован в результате действия, выбранного в поле Действие блокировки пользователя при синхронизации статуса, сначала нужно разблокировать его в LDAP. Затем во время синхронизации он автоматически разблокируется в системе.

Если импортированный пользователь был заблокирован в системе по другим причинам, во время синхронизации он не разблокируется, даже если этот пользователь есть в каталоге LDAР.

Фильтры для импорта

В поле Фильтр для импорта можно указать условие для импорта пользователей с определёнными учётными данными.

Чтобы импортировать пользователей, входящих в определённую группу, например CRM-users, укажите фильтр (&(objectCategory=person)(objectClass=user)(memberOf=CN=CRM-users,OU=AzureAD,OU=Groups,DC=msk,DC=organization,DC=ru)).

Для импорта всех незаблокированных пользователей используйте фильтр (&(objectCategory=person)(objectClass=user)(!userAccountControl:1.2.840.113556.1.4.803:=2)).

Можно импортировать незаблокированных пользователей с определённым набором заполненных атрибутов. Например, для отбора учётных записей с непустыми атрибутами Должность (Title), Подразделение (Department), Организация (Company), email (Mail), используйте фильтр (&(objectClass=user)(objectClass=person)(!objectClass=computer)(!userAccountControl:1.2.840.113556.1.4.803:=2)(company=*)(Title=*)(Department=*)(Mail=*)).

Настройки подключения к Active Directory

Чтобы настроить интеграцию с LDAP для сервера Microsoft Active Directory, в блоке Внешние модули авторизации добавьте модуль авторизации Active Directory, выбрав тип модуля авторизации Active Directory. Поля настроек в открывшемся окне аналогичны полям настроек модуля авторизации LDAP.

Об особенностях настройки LDAP для серверов других вендоров читайте в документации к этим серверам.

Нашли опечатку? Выделите текст, нажмите ctrl + enter и оповестите нас